Die drei Protokolle SPF, DKIM und DMARC dienen der Sicherung von E-Mail Versand. Ihre Verwendung sichert ab gegen Veränderungen des Inhalts während der Übertragung und gegen das Verschicken von Mails von nicht dazu berechtigten Absendern.

Probleme bei der Zustellung? Du landest im SPAM? Du bist Dir unsicher?

Nutze mail-tester.com, um Deine aktuellen Einstellungen zu testen.

Sender Policy Framework oder SPF

Mailserver verwenden wie Webbrowser und Webserver das DNS zur Zustellung von Mails. Das DNS liefert also die IP-Adressen, unter denen Mailserver erreichbar sind.

Das Protokoll mit der Bezeichnung SPF ist dafür gedacht, das Fälschen der Absenderadresse von Mails zu verhindern. Dazu trägst Du als Administrator einer Domain die IP-Adressen ins DNS ein, die den zulässigen MTAs oder Mail Transfer Agents zugeordnet sind. Die Mails von Deiner Domain sollten dann nur noch von diesen MTAs versendet werden.

dies habe ich für der SEO-Community im Tech Talk der SEO Mastermind Gruppe von Trustfactory vorgeführt. Dabei habe ich während des Vortrags die Mails der Geschäftsführer inkl Signatur kopiert und live zu Ihnen gesendet/eine gefakte Kommunikation vorgezeigt. Ich wollte damit die Awareness für Mailspoofing erhöhen – hat geklappt.

Erhält jemand eine solche Mail, kann der Empfänger die Daten der IP-Adressen aus dem DNS abrufen. Er vergleicht die IP-Adresse des Absenders der Mail mit der so erhaltenen Liste. Ist die IP-Adresse nicht in der Liste aufgeführt, kann die von dort erhaltene E-Mail verworfen werden.

Du hast die Möglichkeit, SPF-Records in das DNS einzugeben, aber es besteht keine Verpflichtung. Nimmst Du diese Möglichkeit nicht wahr, ist es dann einfacher, Deine Domain als Absender von Mails vorzutäuschen.

Die Syntax

v=spf1 mx a ?all wäre ein typischer Standardeintrag als TXT in den DNS Einstellungen.

- spf1 gibt an, dass es sich um Eintrag zur Konfiguration von SPF handelt

- mx gibt an, ob der eingetragene Mailserver E-Mails versenden darf

- a gibt an, ob der Server über die folgenden IPv4- und IPv6-Adressen E-Mails versenden darf

- <-|~|?>all gibt an, wie die E-Mails vom Server behandelt werden sollen

– = Fail = Mails werden abgewiesen

~ = SoftFail = Mails werden markiert

? = Neutral = Mails werden wahrscheinlich aktzeptiert

Zusätzliche A/AAAA-Records autorisieren

Syntax: a:domain

Zusätzliche MX-Records autorisieren

Syntax: mx:domain

Zusätzliche IPv4-Adressen autorisieren

Syntax: ip4:ip-adresse

Zusätzliche IPv6-Adressen autorisieren

Syntax: ip6:ip-adresse

Zu externem SPF-Record delegieren (Include)

Syntax: include:domain

v=spf1 ip4:85.13.137.241 include:w01cfe06.kasserver.com ~all

ip4: sagt Mails nur von folgender IP und include: nur von folgendem Server aus Mails versendet werden dürfen.

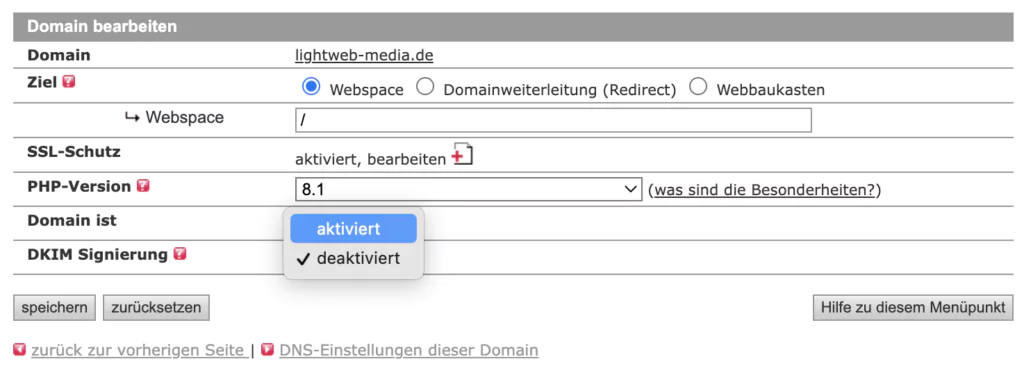

DomainKeys Identified Mail oder DKIM

In diesem Protokoll wird von jeder E-Mail ein Hashwert berechnet, der eine Kennzahl von fixer Länge darstellt. Dieser Hashwert wird digital vom Absender signiert und diese Signatur bei der Ankunft der Mail überprüft.

Der öffentliche Schlüssel für die Überprüfung der Signatur ist im DNS enthalten und kann von dort angefordert werden. Der private Schlüssel ist im Besitz des Domaininhabers und nur dieser Besitzer kann die E-Mail gültig signieren.

Mit der Überprüfung der Signatur hast Du nicht nur die Herkunft, sondern auch die Integrität der E-Mail nachgewiesen. Wird die E-Mail bei der Übertragung verändert, stimmt der Hashwert nicht mehr, was bei der Überprüfung auffällt.

Das Verfahren ist zwar patentiert, Du kannst es aber auch unter einer offenen Lizenz frei verwenden. Das System wird erst dann wirklich von breiterem Nutzen sein, wenn seine Verbreitung weit genug ist. Die dafür notwendigen Anpassungen am Mailserver sind relativ umfangreich, was bei der Verwendung von asymmetrischer Kryptografie nicht überraschend ist.

Domain-based Message Authentication, Reporting and Conformance oder DMARC

Die DMARC kombiniert die beiden anderen Protokolle SPF und DKIM. Es fällt auf, dass diese erstgenannten Verfahren kein Vorgehen festlegen, das beim Fehlschlag der entsprechenden Überprüfungen vorgesehen ist.

Mit DMARC kannst du zum einen bestimmen, welche Überprüfungen genau durchgeführt werden. Es ist dann deine Wahl, ob die Domain des Absenders exakt festgelegt wird oder ob auch eine Subdomain zulässig ist. Solche Abwägungen sind in mehreren Hinsichten naheliegend. Nicht in allen Fällen ist die Standardlösung die optimale Wahl.

Eine Anpassung ist auch deshalb eine gute Idee, weil die zwei verschiedenen Protokolle SPF und DKIM sinnvoll kombiniert werden sollen.

Zu den Herausforderungen des Systems gehört die Verwendung von Mailinglisten. Dabei wird oft in der Absenderadresse oder der Betreffzeile eine Änderung durchgeführt. Diese werden dann natürlich bei der Überprüfung durch DKIM als fehlerhaft ausgewiesen.

Es ist also sinnvoll, die Verwendung von DMARC genau auf Deine jeweiligen Anforderungen abzustimmen.

v=DMARC1;p=reject;pct=100;rua=mailto:dmarc@lightweb-media.de