WordPress gehört zu den Platzhirschen im Bereich moderner Content Management Systeme (CMS). Mit einem Marktanteil von über 60% kannst Du davon ausgehen, dass es auch in Zukunft weiterentwickelt wird. Im Umkehrschluss solltest Du Dein WordPress absichern, da es aufgrund seiner Präsenz häufig zum Ziel verschiedenster Angriffe aus dem Internet wird.

Während Du Dich auf die Absicherung Deiner WordPress-Seite konzentrierst, solltest Du nicht vergessen, dass ein ganzheitliches IT Sicherheitskonzept oftmals entscheidend ist, um Dein Unternehmen umfassend zu schützen. Ein solches Konzept umfasst unter anderem Risikoanalysen, technische und organisatorische Maßnahmen sowie regelmäßige Überprüfungen und Anpassungen der Sicherheitsstrategie.

In diesem Zusammenhang ist es erstaunlich, wie viele Installationen nicht up to date sind, was WordPress selbst sowie zusätzlich installierte Plugins betrifft. Es entstehen Sicherheitslücken, die es Angreifern leicht machen, Deinen Webauftritt zu kapern. Mit welchen Mitteln Du Dein WordPress absichern kannst, erfährst Du in dem nachfolgenden Beitrag.

| Maßnahme | Beschreibung | Beispiel |

|---|---|---|

| Verwendung starker Passwörter | Verwende starke Passwörter für alle Benutzerkonten auf Deiner WordPress-Website, um unbefugten Zugriff zu vermeiden. | Verwende beispielsweise ein Passwort mit mindestens 12 Zeichen, das Buchstaben, Zahlen und Sonderzeichen enthält. |

| Aktualisierung der WordPress-Version | Halte Deine WordPress-Installation auf dem neuesten Stand, um sicherzustellen, dass alle bekannten Sicherheitslücken geschlossen sind. | Aktualisiere regelmäßig Deine WordPress-Version auf die neueste Version. |

| Verwendung von Sicherheits-Plugins | Verwende Sicherheits-Plugins wie Wordfence oder iThemes Security, um Deine Website zu schützen und mögliche Angriffe abzuwehren. | Verwende beispielsweise das Wordfence-Plugin, um die Sicherheit Deiner WordPress-Website zu verbessern. |

| Verwendung von HTTPS | Verwende HTTPS, um Deine Website zu verschlüsseln und die Übertragung von Daten zu schützen. | Installiere beispielsweise ein SSL-Zertifikat und verwende HTTPS für alle Verbindungen zur Website. |

| Einschränkung der Dateizugriffe | Schränke den Zugriff auf Deine WordPress-Dateien ein, um unbefugten Zugriff und mögliche Angriffe zu verhindern. | Verwende beispielsweise eine .htaccess-Datei, um den Zugriff auf bestimmte Dateien oder Verzeichnisse zu beschränken. |

| Verwendung von sicheren Plugins und Themes | Verwende nur vertrauenswürdige und sichere Plugins und Themes, um Deine Website zu schützen und mögliche Sicherheitslücken zu vermeiden. | Installiere beispielsweise nur Plugins und Themes von vertrauenswürdigen Quellen wie dem WordPress-Repository oder bekannten Entwicklern. |

| Einschränkung von Benutzerrechten | Schränke die Benutzerrechte auf Deiner WordPress-Website ein, um sicherzustellen, dass Benutzer nur auf die Bereiche zugreifen können, die für sie relevant sind. | Verwende beispielsweise das Benutzerrollen-System von WordPress, um die Rechte von Benutzern zu steuern und einzuschränken. |

Regel Nummer 1: Zur Verfügung stehende Updates zeitnah Durchführen

WordPress ist ein mächtiges Content Management System, welches Dir viele Möglichkeiten bietet, eigene Ideen hinsichtlich Deiner Webpräsenz zu realisieren. Um mit der Zeit zu gehen, werden regelmäßig Updates durchgeführt, wobei es sich um Entwickler-Updates sowie Wartungs- und Sicherheits-Releases handelt.

Ich bin jedes Mal erschrocken, wie viele sinnlose Plugins installiert werden, teilweise deaktiviert und nicht sicher. Das Gleiche gilt für die Themes. Was man nicht braucht: raus! Für analytics und co braucht es beispielsweise keine Plugins.

WordPress absichern durch aktuelle Versionen

Neben den Releases gibt es sogenannte Major-Updates, wobei WordPress in einer neuen Hauptversion veröffentlicht wird. Während Du bei Releases automatische Updates durchführen lassen kannst, musst Du Major-Updates derzeit noch von Hand im WordPress Dashboard durchführen. Mehr dazu erfährst Du in diesem ausführlichen Beitrag über Updates.

Plugins auf den neuesten Stand bringen

Plugins sind kleine, manchmal auch umfangreichere Helfer, mit denen Du den Funktionsumfang von WordPress erweiterst. Das können Shops (WooCommerce) sein, Community-Features, Bildergalerie-Slider oder Texteditoren, um einige Beispiele zu benennen. Auch hier sind regelmäßige Updates notwendig, mit denen Du eventuell vorhandene Sicherheit- und Kompatibilitätsprobleme mit der neuesten WordPress-Version beseitigst.

Verwendete Themes aktualisieren

Themes sind Basis des Erscheinungsbilds Deiner Webpräsenz – und auch diese können eine Schwachstelle bilden, wenn sie nicht auf dem aktuellsten Stand sind. Theme-Updates sind daher ein weiterer Baustein im Sicherheitskonzept für WordPress.

Achte bei der Auswahl der Themes und Plugins auf Qualität sowie die Anzahl der Downloads. Werden diese nicht weiterentwickelt, kannst Du Dein WordPress nicht absichern. Entsprechende Informationen erhältst Du im WordPress-Plugin-Verzeichnis.

Um beim Update eines Themes nicht geänderte Themedateien & CSS zu verlieren, solltest du immer mit einem Childtheme arbeiten.

Vor einem Update, ganz gleich welches, solltest du immer ein Backup erstellen. Tools dafür gibt es unzählige. Während die Profis mit WP-CLI & SSH Updates automatisieren, kannst du z. B. Updraft Plus nutzen, um schnell und sicher Backups zu erstellen.

WP-Login und WP-Admin-Bereich: Welche Sicherheitsvorkehrungen Du treffen solltest

Der Weg zu Deinem Dashboard führt bekanntlich über die WP-Login.php-Seite. WordPress absichern bedeutet, an diesem Zugangspunkt ein oder mehrere Sicherheitsschlösser anzubringen, um ungebetenen Gästen den Eintritt so schwer wie möglich zu machen. Was Du tun kannst und was weniger Sinn macht, erfährst Du nachfolgend:

Weshalb es sinnvoll ist, ein starkes Passwort zu verwenden

Der wichtigste Punkt zuerst: das Passwort. Zwar ist es verlockend, einfach merkbare Passwörter zu vergeben; als erfahrener WP-Administrator weißt Du allerdings, dass „Passwort123“ oder der eigene Vor- und Nachname zusammengeschrieben wenig Sinn macht. Während einer sogenannten Brute-Force-Attacke sind diese schnell geknackt.

Die WordPress-Entwickler kennen dieses Problem und geben Dir ein denkbar einfaches, aber zugleich wirkungsvolles Werkzeug an die Hand: den Passwort-Generator im Dashboard. Diesen findest Du in Deinem eigenen Profil sowie in dem aller anderen Benutzer. Klick auf „Passwort generieren“ und Du erhältst automatisch eines mit über 20 Zeichen, Sonderzeichen, Groß- und Kleinbuchstaben, das kaum zu knacken ist.

Solltest Du fremden Personen ein Login geben wollen, dann erstelle ein extra Benutzer dafür. Ich würde nie meine eignen Logindaten herausgeben.

Solltest Du Passwörter einmal versenden wollen, nutze entweder Keepass (um das Passwort in einer Passwortdatenbank zu versenden) oder Privnote.com (um einmalig eine Zeichenkette zu versenden).

Ein weiteres tolles Tool ist Temporary Login Without Password. Damit kannst du Externen ein zeitlimitierten Zugang nur per URL-Sharing verschaffen.

Nach der WordPress Installation einen neuen Admin-Account anlegen

Eine ebenfalls sinnvolle Maßnahme, die Du jederzeit Durchführen kannst: Lege für Dich einen neuen Admin-Account mit individuellem Nutzernamen und Passwort an und lösche danach den ursprünglichen. Weshalb ist einfach erklärt: Bei der Installation lautet der Nutzername schlicht „Admin“ oder dergleichen, was das Auffinden des Accounts für Hacker denkbar einfach macht. Speichere die Zugangsdaten für den neuen Account an einem sicheren Platz ab.

Macht es Sinn, den WP-Admin-Bereich zu verschleiern?

Das Prinzip der Funktionsverschleierung wird im Englischen als „security through obscurity“ bezeichnet – und ist recht umstritten. Es ist daher eher fraglich, ob Du Dein WordPress absichern kannst, indem Du den WP-Admin-Bereich versteckst. Er ist nach wie vor vorhanden und Angreifer sind im Besitz entsprechender Tools, um Deine WP-Login-Seite zu finden. Es dauert nur etwas länger.

Kurz gesagt kann das Verstecken des WP-Admin-Bereichs nur der Baustein innerhalb eines Gesamtkonzepts sein, um WordPress abzusichern.

Mit Limit Login Attempts Reloaded kann man kontrollieren, wie oft der Login-Bereich von wem besucht wird. Man kann die, die sich wiederholt mit einem falschen Passwort einloggen wollen, auch sperren. Zusätzlich kann man den Login-Bereich z.B. mit WPS Hide Login ändern.

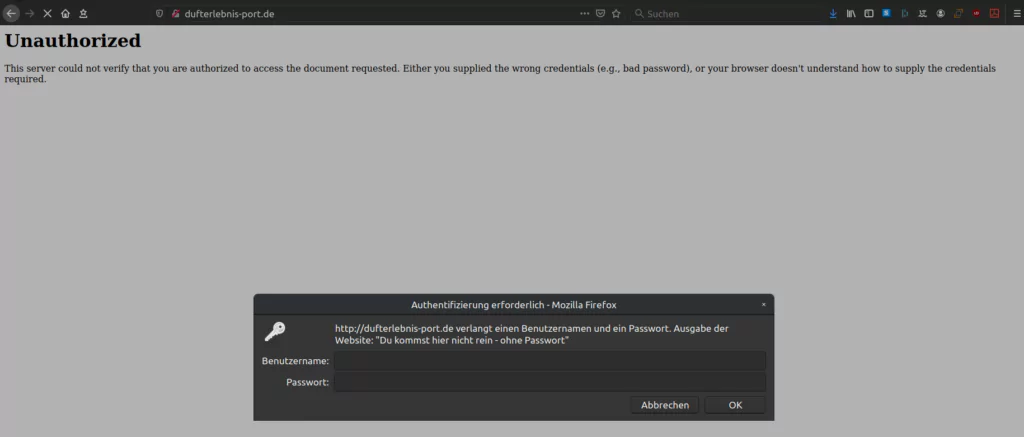

WordPress absichern über die .htaccess-Datei und eine .htpasswd-Datei

Die .htaccess-Datei bietet Dir zahlreiche Möglichkeiten, Deine WordPress Installation zu steuern und vor allem zu schützen. Eine Option besteht darin, der eigentlichen WP-Login-Seite zum Adminbereich eine zusätzliche Passwortabfrage vorzuschalten. Bildlich betrachtet, bräuchten Angreifer zwei Schlüssel inklusive Nutzername und Passwort, um sich Zugang zum Dashboard zu verschaffen.

Um diese Sicherungsmaßnahme durchzuführen, brauchst Du einen FTP-Zugang. Im ersten Schritt erstellst Du im Hauptverzeichnis Deiner WordPress Installation eine .htpasswd-Datei und lädst Sie auf Deinen Rechner runter. Nutze einen htpasswd-Generator und kopiere die Daten danach in die bis dahin noch leere .htpasswd Datei und lade sie in Dein WP-Verzeichnis hoch.

Im zweiten Schritt wird die .htaccess-Datei um nachfolgenden Code ergänzt, wobei der absolute Pfad zur .htpasswd Datei eingetragen werden muss. Diesen Schutz kannst Du für beliebig viele Nutzer Deiner WordPress Installation anlegen, sodass sich jeder mit einem eigenen Passwort anmelden muss, bevor er zur eigentlichen Login-Seite gelangt.

lightweb-media:$apr1$lsxqoc2m$EZ6QRjcClJcA3RZYb1NKk1

# in die .htaccess-Datei für Passwortschutz AuthType Basic AuthName "Du kommst hier nicht rein - ohne Passwort" AuthUserFile /Individueller/Pfad/zur/.htpasswd Require valid-user

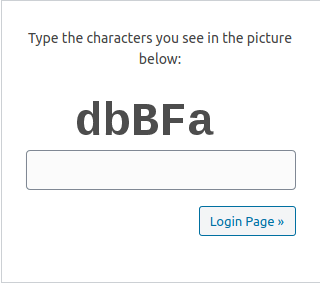

Wie hilfreich sind Captchas?

Der Begriff Captcha ist ein Akronym und steht für „Completely Automated Public Turing test to tell Computers and Humans Apart”. Ziel eines Captchas ist, Bots und menschliche Besucher voneinander zu unterscheiden. Erst wenn geklärt ist, dass es sich um einen menschlichen Besucher handelt, kann dieser die eingegebenen Login-Daten absenden.

Weit verbreitet ist das frei verfügbare reCaptcha V3 von Google, das Du über ein Plugin von BestWebSoft in Dein WordPress integrierst. Es zeichnet sich Durch zahlreiche Einstellmöglichkeiten und eine hohe Erfolgsquote aus. Neben der WP-Login-Seite kannst Du es auch auf Seiten mit anderen Eingabeformularen aktivieren.

Bedenken sind jedoch hinsichtlich des Datenschutzes und der Einhaltung der DSGVO angebracht. In jedem Fall muss die Nutzung in der Datenschutzerklärung mit aufgeführt werden.

Da sind wir auch schon bei Firewalls. Diese bieten zum Teil ebenfalls Captchas für die Login-Seite an. Ich würde daher entschlossen zu der nachfolgenden Lösung tendieren.

WordPress über eine Firewall absichern: Wie funktioniert das?

Grundsätzlich ist der erste Schritt, einen Hoster auszuwählen, der bereits von Haus aus hohe Sicherheitsstandards setzt. Idealerweise handelt es sich um einen auf WordPress spezialisierten Anbieter. Mit einem sorgfältig ausgewählten Firewall-Plugin kannst Du WordPress zusätzlich absichern und darüber hinaus weitere sinnvolle Features nutzen.

Sinnvoll sind Sicherheits-Plugins vor allem bei Blogs, Shops und Unternehmensseiten mit hoher Reichweite, da Sie zu den bevorzugten Zielen bei Angreifern zählen. Nachfolgend sind drei weit verbreitete Lösungen gelistet, mit denen Du WordPress absichern kannst:

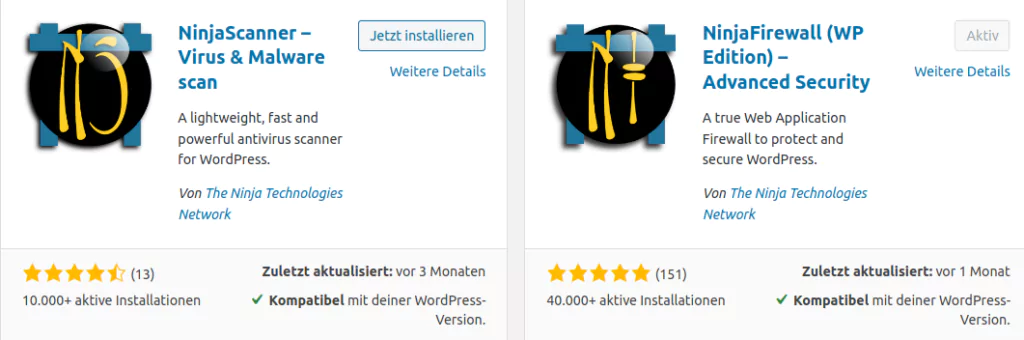

Ninjafirewall

NinjaFirewall (WP Edition) – Advanced Security hebt sich durch eine exzellente Performance hervor, was die Geschwindigkeit anbetrifft. Zudem konzentrieren sich die Entwickler auf wesentliche Features, mit denen Du WordPress absichern kannst. Erwähnenswert sind der Core- und Malware-Scanner. Beide erledigen Ihre Arbeit innerhalb kürzester Zeit, sodass die Ladegeschwindigkeit wenn, dann nur kurzzeitig beeinträchtigt wird. Ein Highlight sind die Zero-Day-Exploits, die NinjaFirewall schließen kann.

NinjaFirewall kann jede HTTP/HTTPS-Anfrage, die an ein PHP-Skript gesendet wird, scannen, desinfizieren oder zurückweisen, bevor sie WordPress oder eines seiner Plugins erreicht. Alle Skripte, die sich in den Blog-Installationsverzeichnissen und Unterverzeichnissen befinden, werden geschützt, auch diejenigen, die nicht Teil des WordPress-Pakets sind. Sogar verschlüsselte PHP-Skripte, Hacker-Shell-Skripte und Backdoors werden von NinjaFirewall gefiltert. Die Nutzung von Captchas ist ebenfalls möglich.

NinjaFirewall hatte auch schon bei den Fällen mit WP File Manager und anderen aktiv ausgenutzten 0-Day-Lücken entsprechend Schäden oder die Ausnutzung verhindert (im Full WAF Mode) – oder informiert zeitnah.

Auch hier gilt, dass Dir der volle Funktionsumfang des Firewall-Plugins erst aber der Premium-Version zur Verfügung steht, aber zumindest ist der Betrieb im Full WAF Mode und die richtige Konfiguration eine Große Hürde. Eine Konfiguration kannst Du hier herunterladen.

NinjaFirewall kann weiterhin ergänzt werden mit dem NinjaScanner, um Virus & Malware effektiv zu erkennen.

Nach Installation dauert das Login mehrere Minuten – woran kann das liegen?

Erfahrungsgemäß kann das durch andere Plugins mitverursacht werden, daher stelle Dir folgende Fragen:

Irgendwelche Cache-Plugins im Einsatz? -> Deaktivieren und testen

Werden ansonsten noch weitere Sicherheits-Plugins genutzt? -> Deaktivieren und testen

Auch kann es an den E-Mails liegen, die beim Login von NinjaFirewall generiert wird (wo der Admin über einen Login informiert wird).

Nach Installation hat es die Website stark verlangsamt – woran kann das liegen?

Der normale Seitenaufruf sollte nicht merkbar langsamer werden. Wenn dies der Fall ist, dann wurde irgendwas am System nicht richtig konfiguriert.

Wordfence

Wordfence Security – Firewall & Malware Scan: Mit aktuell über Dreimillionen aktiven Installationen gehört dieses Plugin zu den erfolgreichsten überhaupt. Es handelt sich um eine Endpoint-Lösung, die auf Deinem Server läuft. Sie bietet zahlreiche Schutzfunktionen gegen verschiedene Situationen von Brute-Force-Attacken über Virenschutzvorrichtungen bis hin zum manuellen Blockieren von Angreifern. Leider gibt es auch DSGVO-Bedenken.

Wordfence steht Dir in einer kostenlosen sowie in einer Premium-Version mit zusätzlichen Features zur Verfügung. Besonders hervorzuheben ist der Support über ein Ticketing-System, wenn Du bei Problemen nicht weiter kommst.

Nachteile ergeben sich vor allem in der Nutzung der Free-Version:

- Signaturen & Sicherheitsupdates werden erst 30-Tage nach Bekanntwerden der Lücke geschlossen

- Wordfence müllt die Datenbank unnötig voll, was zu einem Anstieg der Datenbankgröße führen kann.

- Das Entfernen von Wordfence stellt viele Nutzer vor großen Herausforderungen. Es lässt Daten auf dem Server und der Datenbank liegen. Ich empfehle die Nutzung vom Wordfence Assistant zur Bereinigung.

- Wordfence selbst enthielt in der Vergangenheit einige Schwachstellen, die letzte in Version 7.1.12

- Benötigt eine DSGVO-Vereinbarung

Mehr über Wordfence vs NinjaFirewall

Sucuri

Sucuri Security ist im Gegensatz zu Wordfence ein cloud-basiertes Firewall-Plugin. Dies ist insofern vorteilhaft, da der eigene Server nicht mit zusätzlicher Software belastet wird. Das Plugin überzeugt mit zahlreichen Funktionen, die Du individuell einstellen kannst, was allerdings ein Mindestmaß an Vorkenntnissen erfordert. Es bietet auch Schutz vor sogenannten DDoS Angriffen (Distributed Denial of Service), bei denen gezielt eine Überlastung Deines Servers herbeigeführt wird.

Einen wirklich umfangreichen Schutz bietet Sucuri Security allerdings nur in der Premium-Version, was auch das Scannen nach Malware innerhalb Deiner WordPress Installation umfasst. Die Web Application Firewall (WAF) ist ebenfalls kostenpflichtig.

Möglichkeiten hat das Plugin u.a.: 2FA für alle Benutzer mit Rechten erzwingen, WordPress-Tweaks und System-Tweaks aktivieren, sichere Passwörter erzwingen, tägliche Site Scans.

Aber Vorsicht: iThemes will leider eine Schwachstelle nicht beheben, hat wohl kaum Sicherheits-Expertise, da das Plugin von jemand anderes abgekauft wurde.

Wir raten daher von diesem Plugin ab.

WordPress mit einem Malware- und Virenscanner auf Lücken prüfen

Malware und Viren sind eine Bedrohung für Deine Website. Die gute Nachricht: Derzeit bieten Dir Online-Sicherheitsfirmen wie Sucuri, Ninja und weitere Plugin-Anbietern einen kostenlosen Schnellcheck an:

- Sucuri

- WPSEC (Automated WordPress Scans)

- Experte Website Check (umfangreiche Infos, aber nicht auf WP spezialisiert)

Oft wird auch geprüft, ob Deine Seite auf sogenannten Blacklists gelandet ist. Ein ernsthafter Hinweis darauf, dass Du Dir Malware eingefangen hast. Ist alles im grünen Bereich, was Du durch eine übersichtliche Darstellung schnell erfasst, besteht prinzipiell kein weiterer Handlungsbedarf.

Sinnvoll sind entsprechende Plugins wie etwa der NinjaScanner oder der Quttera WordPress Maleware Scanner, um die Prüfung zu automatisieren. Regelmäßig bedeutet, möglichst schnell zu erkennen, dass es Probleme gibt. Möglicherweise reicht es, das letzte Backup einzuspielen, um diese zu beheben. Das softwareseitige Entfernen (Removal) von Schadsoftware ist allerdings mit relativ kostspieligen Tarifen verbunden.

Die Investition lohnt sich jedoch, wenn Du eine Seite mit hohem Besucheraufkommen selbst führst oder im Auftrag eines Kunden betreust, da diese gerne als Ziel für Angriffe von außen dienen. Insbesondere auch dann, wenn ein WordPress Shopsystem Bestandteil der Seite ist.

Du vermutest bei Dir Malware oder Viren im System?

WordPress Virenscanner helfen da auch nicht, das sind am Ende nur Helfer die nach bestimmten Strings suchen. Schadcode nutzen heutzutage meist einen depreciated Parameter bei preg_replace, um eine eigene Decode Funktion zu implementieren, woran sich die meisten Scanner die Zähne ausbeißen. Binary-butterfly.de hat ein schönen Artikel zur Beseitigung von Viren in WordPress geschrieben. Hier die 8 Schritte:

- Keine Panik

- Seite offline nehmen

- Backup machen

- WordPress Virus finden und Angriffsweg identifizieren

- Alles neu hochladen

- Ändere alle Passwörter

- Das System abdichten

- Sicherheitskonzept überdenken

Wurde Deine Website gehackt oder vermutest Du Malware?

Nutzerrechte: Sei vorsichtig beim Vergeben der Nutzerrechte

WordPress ist ein Content Management System, das durch mehrere Nutzer gleichzeitig bedient werden kann. An oberster Stelle der Hierarchie stehst Du als WP-Administrator mit allen Befugnissen aus technischer und organisatorischer Sicht, um Deine Seite zu verwalten und anderen Nutzern eine bestimmte Rolle mit vorgegebenen Rechten zuzuweisen.

Die wichtigsten Rollen, die Du vergeben kannst, sind nachfolgend gelisteten mit grob umrissenen Befugnissen:

- Abonnenten können im Backend lediglich ihr eigenes Profil bearbeiten.

- Mitarbeiter haben die Möglichkeit, Beiträge zu verfassen, aber nicht eigenständig zu veröffentlichen.

- Autoren dürfen Beiträge schreiben, Dateien in die Mediathek hochladen und ihre Werke veröffentlichen.

- Redakteure können eigene Beiträge veröffentlichen und ebenfalls Inhalte der ihn unterstellten Autoren bearbeiten oder bei Bedarf löschen.

Auch hier besteht die Möglichkeit, den Funktions- und Kontrollumfang über Plugins zu erweitern. Ideal, wenn innerhalb Deiner Präsenz deutlich mehr Ablaufprozesse abgebildet werden. Typische Beispiele sind die Plugins User Role Editor oder Advanced Access Manager.

dass Du darauf achtest, Rollen mit umfangreichen Rechten nur Personen zuzuteilen, die vertrauenswürdig sind und genug Erfahrung mit WordPress haben. Salopp ausgedrückt, kann ein versehentlich mit Administratorrechten ausgestatteter Praktikant schnell den gesamten Internetauftritt zersägen.

Dateirechte – warum sie wichtig sind

Laut verschiedener Statistiken bieten falsch verwendete Dateirechte die Basis für ungefähr die Hälfte aller Attacken von außen aus dem Cybernet. Grund genug, Dich zumindest mit den Basics zu beschäftigen.

Zunächst einmal wird elementar zwischen verschiedenen Nutzern unterschieden. Dazu zählen folgende:

- Besitzer

- Besitzer-Gruppen

- öffentliche Benutzer

Diese Aufgliederung findest Du, wenn Du über ein FTP-Programm auf Deinen Server gehst. Im Anschluss wählst Du Ordner oder Dateien an und klickst mit der rechten Maustaste auf diese. Gehe zum Punkt „Dateiberechtigungen“, um ein neues Fenster zu öffnen, in dem die entsprechenden Rechte gemanaged werden:

- r bedeutet read/lesen

- w bedeutet write/schreiben

- e bedeutet execute/ausführen

Diese Berechtigungen werden in Filezilla numerisch angezeigt. Wenn Du Dein WordPress absichern möchtest, gelten folgende Grundregeln:

Für normale Verzeichnisse sowie zugehörige Unterordner sollte die Ziffer 755 stehen. Bei Einzeldateien ist mit wenigen Ausnahmen die Ziffernkombination 644 empfehlenswert. Das Schöne daran: Wenn Du die Ziffern eingibst, siehst Du direkt, welche Nutzer welche Berechtigungen haben, und ob das für Deine Zwecke okay ist.

Sensiblen Dateien wie der wp-config.php ordnest Du mit 444 möglichst nur Leserechte, aber keine Schreibrechte zu. Etwas tiefer kannst Du hier in die Materie eintauchen.

Eine Anleitung findest Du bei Ernesto von Binary Butterfly.

Sonstiges – Security Headers setzen

Bei den Security-Header kommt es auf die einzelnen Header und den Anwendungsfall an. HSTS ist z.B. sinnvoll. XSS nicht mehr (unterstützen moderne Browser nicht mehr, es gab dadurch teils neue Sicherheits- und Datenschutz-Probleme). CSP ist komplex und sollte man erstmal mit einer Report only Regel testen (CSP funktioniert wie eine explizite Allow-List). Frame-Options ist nur dann sinnvoll, wenn die Seite oder Teile davon nirgendwo per Iframe eingebunden werden.

Wir empfehlen diverse Einträge in der .htaccess vorzunehmen (X-XSS-Protection, Strict-Transport-Security, X-Frame-Options, X-Content-Type-Options) und natürlich einen false-Eintrag für die Debug-Infos setzen (in der wp-config.php).

Deine Security Headers kannst Du z. B. hier checken. Diese können alternativ auch über die NinjaFirewall gesetzt werden.

Welche Sicherheitsmaßnahmen sollten bei einem Onlineshop (Datensicherheit etc.) getroffen werden?

eCommerce ist ein recht heikles Thema, den eCommerce ist aufgrund der unverschlüsselten Kundendaten ein sehr lukratives Ziel. Sicherheit ist ein Prozess, nichts Fertiges was man überall gleich anwenden kann, sondern von vielen Faktoren abhängig ist und immer neue Herausforderungen auftreten werden. log4j war da nur die Spitze des Eisbergs.

- Patch- und Update-Management

- offsite-backups

- Systemtrennung

- Sicherheits-Scans

- 2FA

- Web Application Firewall

- Load Balancer

- DDoS-Schutz

- Audits der eingesetzten Lösungen / Code

- Passwortrichtlinien (vor allem Passwortstärke)

- Krisenplan, Sysadmin oder jemand wo sich rund um die Uhr kümmern kann (Ausfallzeit ist Zeit ohne Umsätze also recht teuer)

- …

Fazit – Kopf einschalten hilft!

Denk an eine aktuelle Version von WordPress, Themes und Plugins. Halte Deine Webseite sauber. Prüfe, ob die Plugins überhaupt noch angeboten werden. Ein Plugin, welches nicht mehr entwickelt wird, wird immer als aktuell angezeigt! Mit diesem Plugin schaffst Du da Abhilfe.

Natürlich gibt es viele Aspekte zu berücksichtigen, um WordPress im Online-Betrieb möglichst sicher zu machen. Einiges lässt sich über Plugins prüfen und automatisieren ebenso wie über Konstanten, die Du in der wp-config.php einträgst. Plugins zur Absicherung Deines WordPress-Backends machen Sinn, wenn Du sie richtig einsetzt, ohne andere Sicherheitsmaßnahmen zu vernachlässigen.

Im Idealfall legst Du oder Dein Hoster Backups automatisch an. Die lokale Speicherung, mindestens aber getrennt vom Webspace (FTP, Cloud, Synology…) ist hier meist die sicherste Variante.

Validiere die Backups und spiele diese auch mal zurück.

Dadurch gehst Du sicher, dass Du den Ablauf des Zurückspielens kennst und vor allem das Backup auch funktioniert!

Letztlich jedoch lohnt sich der Aufwand im Vergleich dazu, wenn Cyberkriminelle Deine auf WordPress basierende Internetpräsenz kapern oder zum Zwecke der Versendung von Spam-Mails missbrauchen. Schlimmstenfalls landest Du auf einer Blacklist bei Google oder in anderen Verzeichnissen und Deine mühsam aufgebauten Rankings auf Top-Plätzen innerhalb der Suchmaschinen gehen verloren.

Letztlich solltest Du immer mit einem klaren Kopf die Website von Außen betrachten und Dich fragen ob Du die o.g. Punkte verstanden hast. Der Rest liegt dann bei Dir.

Viel Erfolg – Joel.

Wurde Deine Website gehackt oder vermutest Du Malware?